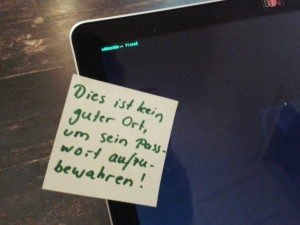

Den ersten Schritt in Richtung eines selbstbestimmten Lebens in Zeiten der Totalüberwachung hast du mit dem richtigen Passwortmanagement vom letzten Post schon getan. Oder zumindest in Richtung einer digitalen Selbstverteidigung. Kampagnenarbeit, politische Interventionen und der Sturz des Kapitalismus kommen dann später.

Der nächste wichtige Schritt ist die Installation und Nutzung eines Mailclients. Das ist ein Programm, das man sich auf dem Computer installiert und mit dem man seine Emails verwalten, verfassen, senden und empfangen kann. Ein Beispiel dafür ist Thunderbird oder vorinstallierte Programme wie Apple Mail. Bisher hast du diese Funktionen vielleicht über einen Browser abgerufen, indem du auf mail.google.com gehst und dich dort einloggst und die Oberfläche der Seite nutzt, um Emails zu schreiben.

Machen wir’s kurz und schmerzhaft: Das wird ein Ende haben. Und das wird total geil!

Mailclients bringen nämlich viele Vorteile mit sich. Du kannst offline Emails lesen und schreiben, du kannst verschiedene Email-Accounts unter einen Hut bringen und angenehm managen und vor allem kannst du deine Emails mithilfe des Clients sicher verschlüsseln und verschlüsselte Emails empfangen und entschlüsseln. Die Voraussetzung dafür schaffst du in zwei Schritten.

1. Installation des Clients

Ich persönlich nutze Apple Mail, das ist das vorinstallierte Programm auf Mac OS. Ein bisschen aus Bequemlichkeit, ein bisschen, weil ich das Programm mag. Eine Empfehlung würde ich aber nur für Thunderbird rausgeben, das gibt es für Mac, Linux und Windows und ist Open Source, das heißt, der Programmcode ist offen einsehbar. Bei Apple Mail ist das nicht der Fall, das heißt, es könnte irgendeine fiese Hintertür eingebaut sein, die dafür sorgt, dass „die da oben“ alles mitlesen und niemand weiß davon, da der Code Closed Source ist. Voll dumm eigentlich, dass ich das immer noch benutze.

Also, installiert euch thunderbird für euer System von deren Website. Thunderbird kommt übrigens aus dem Hause Mozilla, die sind definitiv auf der guten Seite der Macht. Außerdem hat deren Office in Berlin die beeindruckendste Snack Bar die ich je gesehen habe.

2. Einrichten deines Email-Kontos

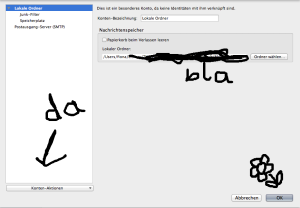

Nach dem ersten Öffnen könnt ihr thunderbird als Standardprogramm für Email einstellen. Dann sollte euch thunderbird eigentlich auch gleich automatisch nach einem Konto fragen. Wenn es das nicht tut, einfach über „Extras“ auf „Konto-Einstellungen“ gehen. Das sieht so aus:

Da, wo „da“ steht, draufklicken und als Aktion ein „neues Konto hinzufügen“ auswählen. Im nächsten Schritt gibst du deine E-Mail-Adresse, wenn du möchtest auch deinen Namen, und dein Passwort ein. Wenn du bei einem der bekannten und großen Emailanbieter bist, wie bspw. gmail, dann geht der Rest meist ganz schnell.

Eine Sache, über die du womöglich stolpern wirst, ist die Möglichkeit, zwischen imap und POP3 auswählen zu können. Das sind zwei verschiedene Protokolle, also Arten und Weisen, wie Email abgerufen wird. Du solltest IMAP auswählen, da das einige Vorteile mit sich bringt. Die Entscheidung liegt natürlich bei dir, aber hier kurz die Erklärung, weswegen IMAP empfehlenswert ist:

POP3 ist eine ältere Technik. Mit diesem Verfahren werden Emails, die bspw. an deine Adresse fiona@gmail.com gehen, sofort auf deine Festplatte kopiert und auf den Servern von gmail gelöscht. Das heißt, wenn du dich auf mail.google.com mit der Adresse fiona@gmail.com einloggst, wirst du keine Mails mehr sehen können. Stattdessen sind die Emails auf deinem Computer gespeichert, man nennt das „lokal“ gespeichert. Du kannst dir vermutlich schon denken, dass das eher von Nachteil ist. Deine Festplatte wird einerseits vollgemüllt, andererseits kannst du auch wirklich nur noch auf deinem Computer an deine Mails gelangen. Und als lokal gespeicherte Daten weisen sie die gleiche Anfälligkeit für Verlust auf wie jede andere Datei auf deinem Computer – sie können verloren gehen, sofern du keine vernünftigen Backups machst. Darüber hinaus würde das auch bedeuten, dass du nur noch auf deinem Computer die Mails lesen kannst, also auch nicht auf deinem Smartphone, denn deine Mail-App hat keinen Zugriff mehr auf die Mails auf dem Server (die sind ja alle gelöscht).

IMAP funktioniert anders: Die Mails werden auf dem Mailserver gespeichert und nicht kopiert oder gelöscht. Dein Mailprogramm zeigt also nur an, was auf dem Mailserver ist. Du kannst natürlich trotzdem Mails löschen, die werden dann auch auf den Servern automatisch gelöscht.

IMAP hat den Vorteil, dass du auf verschiedenen Geräten auf deine Mails zugreifen kannst und nicht alle Emails lokal speichern musst. Mit deinem Mail Client kannst du aber trotzdem offline deine Mails lesen.

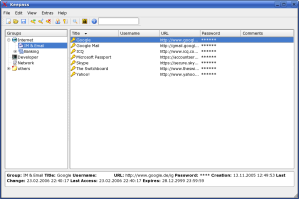

Wenn du deine Zugangsdaten richtig eingegeben hast, sollte der Rest von alleine funktionieren. Du kannst jetzt über deinen Mailclient auf deine Mails zugreifen und diese auch verschicken. Du siehst jetzt in deinem thunderbird deinen Posteingang. Das sieht gar nicht so viel anders aus, als in deinem Browser. Nur ohne das Geblinke und die Werbung.

Du kannst darüber hinaus auch noch beliebig viele weitere Mailkonten hinzufügen, was super ist, weil du jetzt verschiedene Konten für verschiedene Zwecke anlegen kannst. Du könntest dir bspw. einen Spam-Account zulegen, mit dem du dich auf Plattformen anmeldest und einen privaten Account und einen Account für deine Arbeitsstelle und so weiter. Alle diese Konten kannst du jetzt zentral verwalten, ohne dich immer wieder erneut anmelden zu müssen.

Geschafft! Super! Jetzt heißt es: Ausprobieren, umgewöhnen und staunen, wieviel leichter die Emailverwaltung dank des Mailclients geworden ist. Auf der Seite von thunderbird gibt es auch noch jede Menge Hilfestellungen für den Anfang: https://support.mozilla.org/de/products/thunderbird

Neben der bequemeren Verwaltung von Mails bietet thunderbird natürlich auch den Vorteil, dass du dir ein Add-On installieren kannst, das einem die Verschlüsselung und Entschlüsselung von Emails ermöglicht. Das lernen wir beim nächsten Mal. Du kannst aber jetzt schon durch die vielen verschiedenen Add-Ons stöbern, die alle frei zur Verfügung stehen, unter „Extras -> Add-Ons“. Viel Spaß dabei!